Описание конфигурации Zabbix агента

В этой статье я опишу возможные параметры конфигурационного файла Zabbix агента. Символ «#» означает что параметр закомментирован и является по ...Как обновить Kali Linux

Содержание: Как обновить программы в Kali Linux Обновление Kali Linux в графическом интерфейсе Обновления кэша с информацией о приложениях Обновление ...Как добавить поддержку русского языка в ZABBIX 5.2.2 на CENTOS 8.

Водите login: root password: zabbix Смотрим список доступных локалей в системе CENTOS 8. # localectl list-locales Потом активную locale: # localectl System Locale: ...Мониторинг времени на сервере с помощью Zabbix

Содержание: Цели статьи Введение Элемент данных для мониторинга за временем Триггер для оповещения о неправильном времени Проверка работы Заключение Очередная ...Оптимизация настроек Zabbix

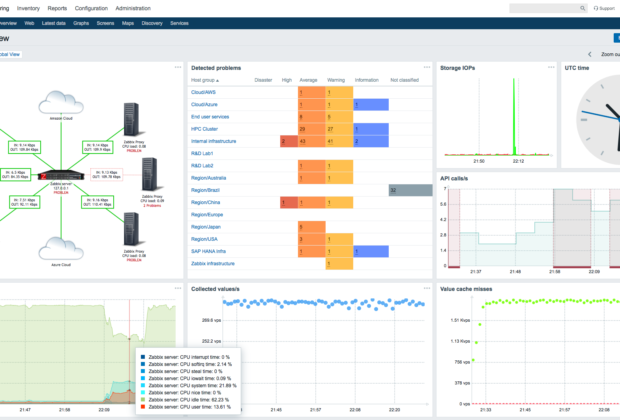

Содержание: Настройка кеша Zabbix discoverer processes more than 75% busy Zabbix icmp pinger processes more than 75% busy Zabbix poller ...Как остановить и отключить брандмауэр в CentOS 8

Содержание: Что такое Брандмауэр Как остановить и отключить Firewalld 1) Как проверить статус Firewalld 2) Как остановить Firewalld 3) Как отключить ...

© 2008-2021 Svictor.Ru - Блог Svictor'a. Все Права Защищены.

![Тюнинг Nextcloud [обновляемая]](https://svictor.ru/wp-content/uploads/2021/10/maxresdefault-1-90x65.jpg.pagespeed.ce.IyG2I7IhHg.jpg)